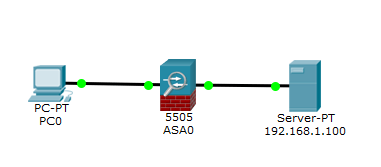

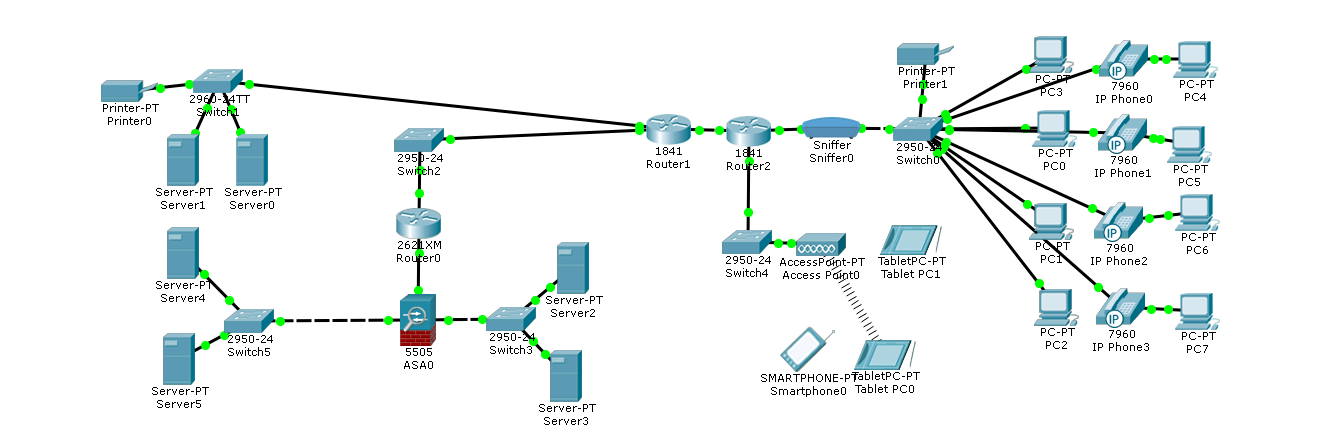

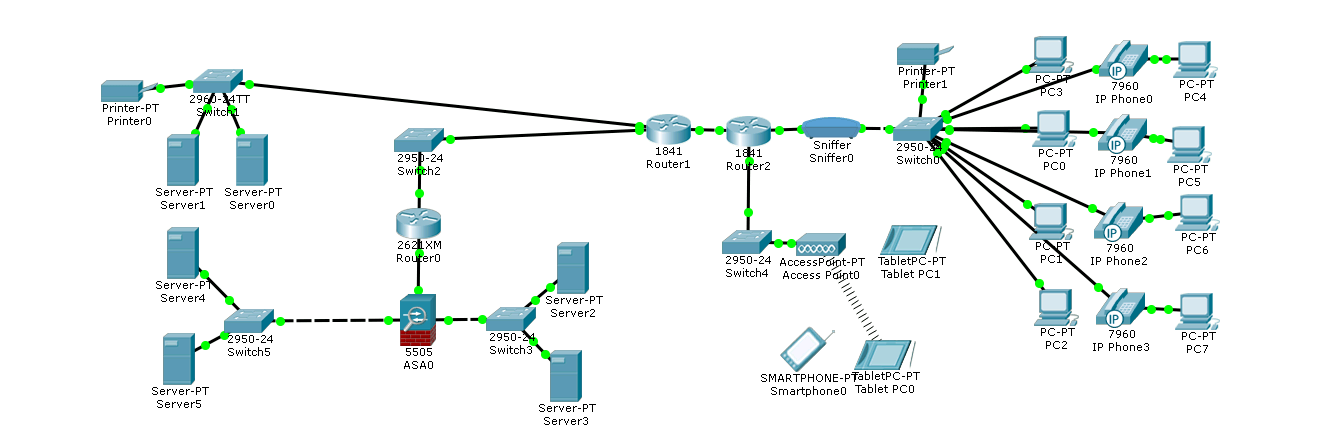

NAT per esporre un server WEB – Cisco ASA

Una delle applicazioni principali di un firewall è quella di esporre un servizio all’esterno in (maggiore) sicurezza, limitando comunque l’accesso da internet al server che il servizio sta fornendo.

In parole povere, se desidero pubblicare un server web, voglio che soltanto la porta 80 sia accessibile, mentre tutto il resto delle porte debbono essere filtrate. A questo scopo si usano due delle colonne portanti delle configurazioni (di base) dei firewall: il NAT statico ed il filtraggio mediante Access List.…