Cosa vuol dire egress.

Nel lingo dei firewall si intende come egress il traffico in uscita dal firewall verso reti esterne. Nel caso dei firewall a due interfacce di tipo domestico, o comunque per reti di piccole dimensioni, con egress si intende il traffico verso internet e come ingress il traffico verso la rete interna.

Quando siamo in ambiti maggiormente estesi le cose vanno diversamente: non sempre le reti adiacenti sono direttamente identificabili come esterne. In genere si prende come riferimento la rete, o l’insieme di reti, di cui si sta considerando la sicurezza, e che consideriamo come rete interna; il traffico verso la nostra rete sarà “ingress”, quella in uscita sarà “egress”.

Quando la connessione è verso internet, il traffico egress può essere soggetto a limitazioni per molte ragioni diverse; una buona regola è quella di non consentire tutto ciò di cui non si ha espressamente bisogno, in modo da evitare per quanto possibile guai.

Naturalmente molto dipende dal tipo di utenza che popola la rete e dalle sue necessità. Se l’utenza non è di tipo tecnico, difficile che serva una connessione verso porte desktop remoto, ad esempio, per cui la chiusura della porta 3389 non arreca danni.

In generale ci aspettiamo di lasciare aperte la porta 80, 443 (web browsing), e riservare un po’ di attenzione in più ai servizi DNS e di mail.

Limitare il traffico DNS.

Se abbiamo a disposizione su rete un nostro server DNS, sarà il server ad effettuare interrogazioni agli altri server considerati suoi forwarder. Il traffico in uscita verso le porte 53 UDP e TCP sarà limitato al solo server DNS, e solo verso i suoi forwarder ed i root (la porta TCP dovrebbe essere usata solo per i zone transfer).

Questa restrizione dà molti vantaggi: alcuni malware modificano i DNS dei client, reindirizzando le DNS query verso indirizzi di server compromessi. Consentendo al solo DNS locale di fare traffico, e solo verso i server DNS di cui abbiamo fiducia questo pericolo risulta mitigato.

Limitare il traffico di posta

Se la posta elettronica autorizzata è solo quella aziendale, potremo limitare il traffico di posta in uscita al solo indirizzo dei mail server autorizzati. Diversamente vanno le cose se si tratta di un’utenza eterogena, come una rete ospiti. In questo caso non siamo in grado di prevedere quali saranno gli indirizzi dei server di posta, e dovremo lasciare aperte le porte relative al traffico di email verso qualsiasi destinazione.

Riassumiamo per comodità le porte interessate normalmente dal traffico di posta elettronica:

| Servizio | In chiaro | Crittografato (SSL) |

| POP | 110 | 995 |

| IMAP | 143 | 993 |

| SMTP | 25 | 465 |

Connessioni telnet, ftp, tftp, ssh.

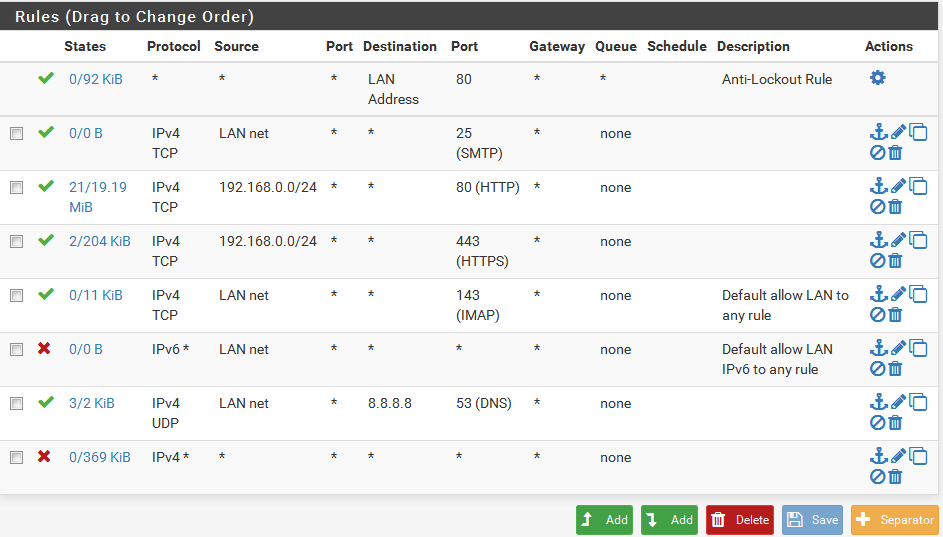

Telnet usa la porta 23 TCP per connessioni in chiaro; è da preferire SSL (22/tcp) che effettua connessioni crittografate. TFTP, Trivial File Transfer Protocol è un semplice protocollo d trasferimento file, che gira sulla porta 69/udp. Non pongono particolari problemi di configurazione. Diversamente vanno le cose nel caso dei server ftp, di cui parlo in questo altro post. Di seguito un esempio di regole egress applicate su un firewall pfsense in ambiente di laboratorio, in cui un client Windows 7 è alle spalle di un firewall pfsense (il tutto su Virtualbox).

Dalle regole si vede come sia consentito il traffico da tutta la rete interna verso le porte 80 e 443, verso IMAP, SMTP e DNS.